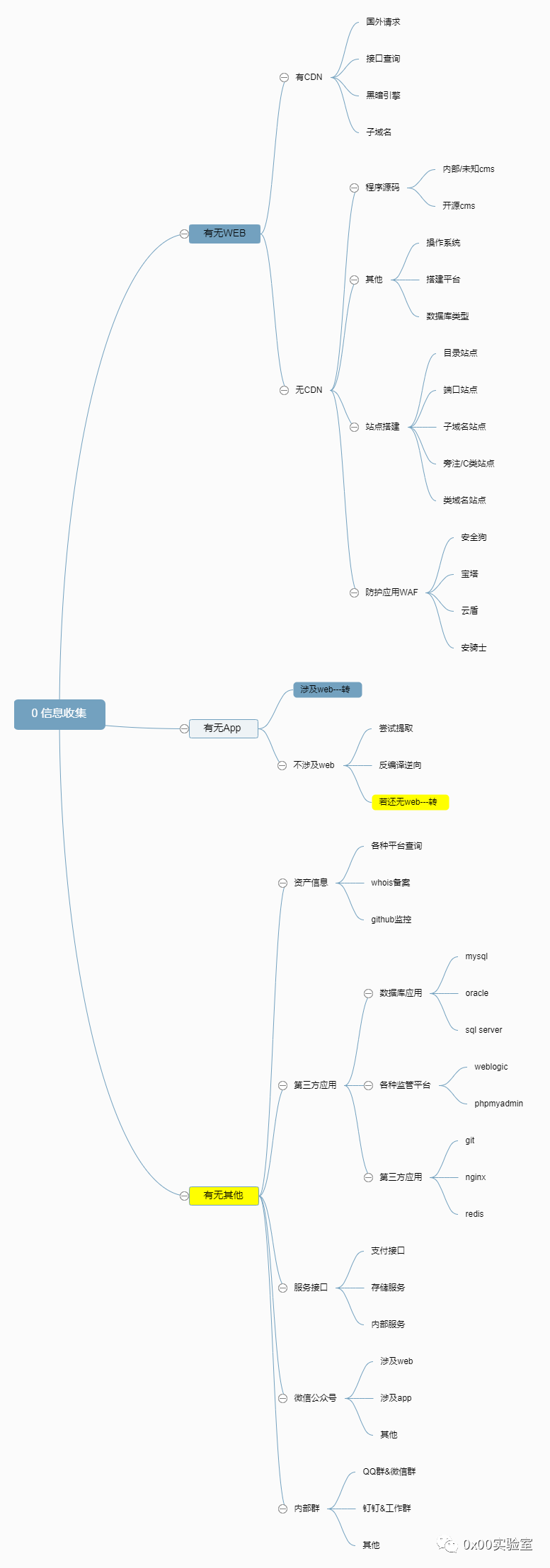

信息收集

信息收集

# Day 7:CDN 相关技术

CDN 的全称是 Content Delivery Network,即内容分发网络。CDN是构建在现有网络基础之上的智能虚拟网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。但在安全测试过程中,若目标存在 CDN 服务,将会影响到后续的安全测试过程。

- 由于 CDN 的存在,你在渗透网站或漏洞利用时,可能针对的只是一个缓存而不是真实目标,因此给我们造成困难。

# 7.1 如何判断目标存在 CDN 服务?

super-ping,如果各地都有不同的响应 IP,那它就是用了 CDN 服务。

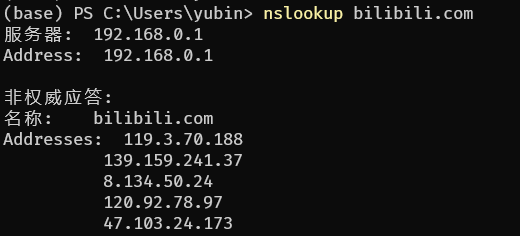

或者使用 nslookup 域名,看看是否会有很多节点:

也可以看响应时间,工具:http://tool.chinaz.com/speedtest。

# 7.2 常见的 CDN 绕过技术

- 子域名查询:有的网站主域名(访问量大的网站)会做 CDN,但是子域名可能不会做

xiaodi8.com 192.168.1.100

www.xiaodi8.com 192.168.1.100

bbs.xiaodi8.com 192.168.1.100 或 1.1-254 或不在同网段

2

3

- 邮件服务查询:我们访问别人,可能通过 CDN,但别人访问我们通常不会走 CDN。而且邮箱服务器往往内部人使用,这没必要用 CDN。

- 国外地址请求:国内公司的客户往往是国内的,因为很可能国外没有 CDN 的节点,这时可能就直接走 IP 了。

- 遗留文件:这是一个没办法的办法…

- 黑暗引擎搜索特定文件,比如 https://fofa.info/

- DNS 历史记录,以量打量:CDN 节点是有流量上限的,用光之后就会直通原机,这也是一种流量攻击(这种方法不太推荐,有点邢)

# 7.3 演示案例

子域名上面的小技巧:

- 二级域名和三级域名查到的结果可能不一样

- 主域名和子域名查询到的可能不一样,甚至 www.xiaodi8.com 可能加上 CDN,但 xiaodi8.com 却可能不加。

- DNS 历史记录

- 第三方接口(接口查询)

- 采集 / 国外请求

- 黑暗引擎(shodan 搜指定 hash 文件)

- 本地清下 DNS,然后 hosts 里写上得到的 ip 和域名,如果是 CDN 可能会出现刷新异常,如果打开很快大概率是原机

# Day 8:架构,搭建,WAF 等

# 8.1 站点搭建分析

# 1)目录性站点

比如一个学校的站点,stl.licu.edu.cn 是一个网站,再加上一个 /bbs 后,即 stl.licu.edu.cn/bbs 后又是另一个网站,这两个是不同的程序,但只是差了一个目录,这种就是目录性站点,他们的程序位于同一计算机的不同目录下。

这个时候,不管哪一个网站程序出现问题,基本上整个都会出现问题。

# 2)端口类站点

这种是不同的网站放在了不同的端口上,比如有的在 80 端口,有的在 8080 端口,这种情况下,这些网站程序其实也都在一个主机上,爆破了其中一个后,整体也会受到影响。

# 3)子域名站点

比如 goodfit.com 和 bbs.goodfit.com 这两个网站,这种两个网站有可能就在不同的主机上。

# 4)各种常用域名后缀

jmlsd 后面可能跟着 .cn、.com 和 .net 等。

# 5)旁注、C 段站点

旁注:同服务器,不同站点。也就是说多个网站放在了同一服务器上面,其中一个网站是你的目标。旁注的一个示例:

192.168.1.100

www.a.com

www.b.com

2

3

这时你想攻击 www.b.com 但技术达不到,那这时可以看看可不可以利用 www.a.com 来获取权限来攻击 www.b.com。

C 段站点:同网段,不同服务器,不同站点。一个示例:

192.168.1.100

www.a.com

192.168.1.101

www.c.com

www.d.com

2

3

4

5

6

这时如果你想攻击 www.a.com 但技术达不到,而它的旁注同样也不行,或者说没有旁注,那这时就可以看看 C 段站点,如果 www.c.com 网站有漏洞,那可以通过利用它,在借助内网安全的一些技术,来获取同一网段下 192.168.1.100 的权限,从而达到目标。这种方式比较复杂,属于没办法的办法。

# 6)搭建软件特征站点

不同的开发者往往有不同的搭建习惯,比如有宝塔、wmap、PhpStudy、Inmap 等搭建工具。

根据这些特点可以分析出。

# 8.2 WAF 防护分析

# 8.2.1 什么是 WAF 应用?

Web 应用防护系统(也称为:网站应用级入侵防御系统。英文:Web Application Firewall,简称: WAF)。它有软件形式的,也有硬件形式的。

通俗的说,它就是一道墙,如果跨不过去的话,即使有漏洞也没用。(所以它非常烦)

当你对某个网站访问过快时可能被 ban 掉,这时也许就是 WAF 在起作用。

这个东西要了解原理后自己去分析,它会随着不同的形式而有变化。

# 8.2.2 如何快速识别 WAF?

一个工具是 WAFW00F (opens new window),可以识别一个网站的 WAF,已内置在 Kali 中,可以参考文档进行使用。

有时也可以从 Response 数据包中分析出来,比如头字段的 X-Powered-By: WAF

# Day 9:APP 及其他资产

在安全测试中,若WEB无法取得进展或无WEB的情况下,我们需要借助 APP 或其他资产在进行信息收集,从而开展后续渗透。

# 9.1 APE 提取一键反编译提取

有专门的反编译工具,给它 apk,它可以提取出源码中的 URL 等数据。

# 9.2 APP 抓数据包进行工具配合

使用 burp suite 设置代理,或者 wireshark 抓数据包,进行分析

# 9.3 各种第三方应用相关探针技术

- https://www.shodan.io/

- https://fofa.so/